Giới thiệuVề iPMACĐội ngũGiảng viênCơ sở vật chấtĐối tác đào tạoCác khóa họcCác khóa họcLịch khai giảngChính sách ưu đãiKhách hàng doanh nghiệpDịch vụ đào tạoStudy TourTư vấn triển khaiGiải pháp phần mềmDịch vụ tuyển dụngTrung tâm khảo thíThông tin chungChứng chỉ CNTTChứng chỉ GMATChứng chỉ CPAChứng chỉ ACCA

Các mục tiêu của bảo mật hệ thống Một hệ thống bảo mật là hệ thống thoả mãn 3 yêu cầu cơ bản là: tính Bảo mật (Confidentiality), tính Toàn vẹn (Integrity), tính Khả dụng (Availability) hay nói cách khác được thiết kế theo mô hình CIA. Để thực hiện mô hình CIA, người quản trị hệ thống cần định nghĩa các trạng thái an toàn của hệ thống thông qua chính sách bảo mật, sau đó thiết lập các cơ chế bảo mật để bảo vệ chính sách đó. Khi xây dựng một hệ thống bảo mật trong thực tế, thì mục tiêu đặt ra cho cơ chế được áp dụng phải bao gồm 3 phần sau:

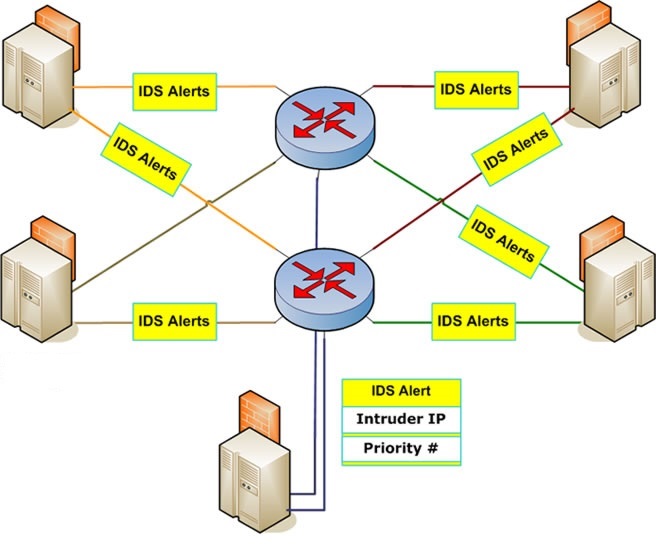

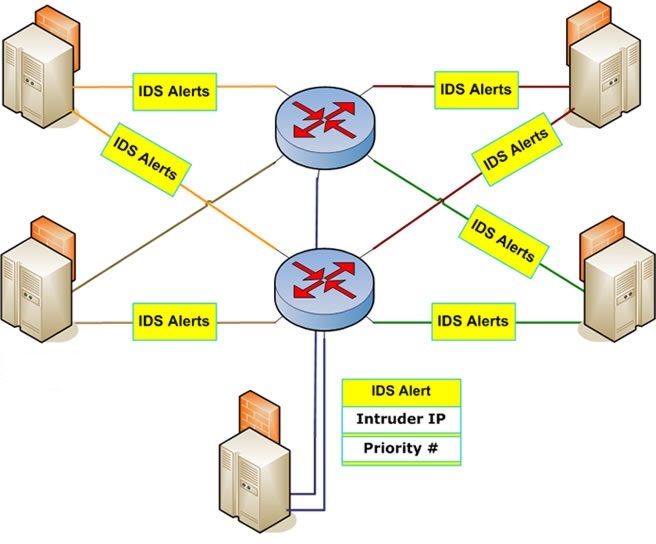

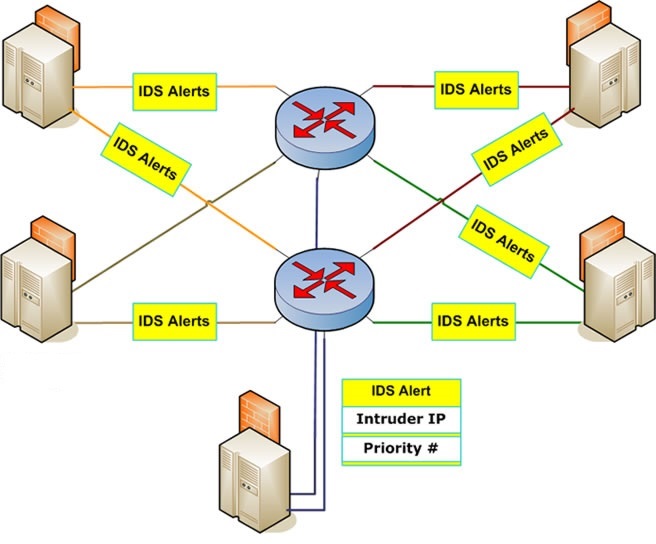

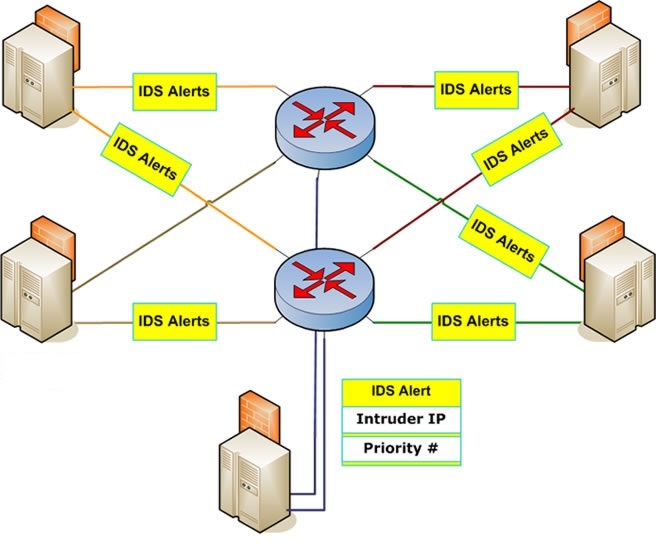

Ngăn chặn (prevention): ngăn chặn các vi phạm đối với chính sách. Có nhiều sự kiện, hành vi dẫn đến vi phạm chính sách.. (để lộ mật khẩu, quên thoát khỏi hệ thống khi rời khỏi máy tính, … hoặc có hành vi cố gắng tấn công vào hệ thống từ bên ngoài.) Phát hiện (detection): tập trung vào các sự kiện vi phạm chính sách đã và đang xảy ra trên hệ thống. Về cơ bản, các cơ chế phát hiện xâm nhập chủ yếu dựa vào việc theo dõi và phân tích các thông tin trong nhật ký hệ thống (system log) và dữ liệu đang lưu thông trên mạng (network traffic) để tìm ra các dấu hiệu của vi phạm. Các dấu hiệu vi phạm này (gọi là signature) thường phải được nhận diện trước và mô tả trong một cơ sở dữ liệu của hệ thống (gọi là signature database). Phục hồi (recovery): mục tiêu thiết kế bao gồm các cơ chế nhằm chặn đứng các vi phạm đang diễn ra (response) hoặc khắc phục hậu quả của vi phạm một cách nhanh chóng nhất với mức độ thiệt hại thấp nhất (recovery). Một phần quan trọng trong các cơ chế phục hồi là việc nhận diện sơ hở của hệ thống và điều chỉnh những sơ hở đó. Nguồn gốc của sơ hở có thể do chính sách an toàn chưa chặt chẽ hoặc do lỗi kỹ thuật của cơ chế. Hệ thống phát hiện xâm nhập IDS (Intrusion Detection System) IDS là hệ thống phát hiện các dấu hiệu của tấn công xâm nhập, đồng thời có thể khởi tạo các hành động trên thiết bị khác để ngăn chặn tấn công. Khác với tường lửa, IDS không thực hiện các thao tác ngăn chặn truy xuất mà chỉ theo dõi các hoạt động trên mạng để tìm ra các dấu hiệu của tấn công và cảnh báo cho người quản trị mạng. Một điểm khác biệt khác đó là mặc dù cả hai đều liên quan đến bảo mật mạng, nhưng tường lửa theo dõi sự xâm nhập từ bên ngoài và ngăn chặn chúng xảy ra, nó giới hạn truy nhập giữa các mạng để ngăn chặn sự xâm nhập nhưng không phát hiện được cuộc tấn công từ bên trong mạng. Bên cạnh đó IDS sẽ đánh giá sự xâm nhập đáng ngờ khi nó đã diễn ra đồng thời phát ra cảnh báo, nó theo dõi được các cuộc tấn công có nguồn gốc từ bên trong một hệ thống. Chức năng ban đầu của IDS chỉ là phát hiện các dấu hiện xâm nhập, do đó IDS chỉ có thể tạo ra các cảnh báo tấn công khi tấn công đang diễn ra hoặc thậm chí sau khi tấn công đã hoàn tất. Càng về sau, nhiều kỹ thuật mới được tích hợp vào IDS, giúp nó có khả năng dự đoán được tấn công (prediction) và thậm chí phản ứng lại các tấn công đang diễn ra (Active response). Hai thành phần quan trọng nhất cấu tạo nên hệ thống IDS là sensor (bộ cảm nhận) có chức năng chặn bắt và phân tích lưu lượng trên mạng và các nguồn thông tin khác để phát hiện dấu hiệu xâm nhập (signature); signature database là cơ sở dữ liệu chứa dấu hiệu của các tấn công đã được phát hiện và phân tích. Cơ chế làm việc của signature database giống như virus database trong các chuơng trình antivirus, do vậy, việc duy trì một hệ thống IDS hiệu quả phải bao gồm việc cập nhận thường xuyên cơ sở dữ liệu này. * Phân loại IDS theo phạm vi giám sát: Dựa trên phạm vi giám sát, IDS được chia thành 2 loại: Network-based IDS (NIDS): Là những IDS giám sát trên toàn bộ mạng. Nguồn thông tin chủ yếu của NIDS là các gói dữ liệu đang lưu thông trên mạng. NIDS thường được lắp đặt tại ngõ vào của mạng, có thể đứng trước hoặc sau tường lửa. Hình 1 mô tả một NIDS điển hình.

Bạn đang xem: Ids là hệ thống gì

Host-based IDS (HIDS): Là những IDS giám sát hoạt động của từng máy tính riêng biệt. Do vậy, nguồn thông tin chủ yếu của HIDS ngòai lưu lượng dữ liệu đến và đi từ máy chủ còn có hệ thống dữ liệu nhật ký hệ thống (system log) và kiểm tra hệ thống (system audit).

Xem thêm: Inc Là Gì – Sự Khác Nhau Giữa Corp Và Inc

* Phân loại IDS theo kỹ thuật thực hiện: Dựa trên kỹ thuật thực hiện, IDS cũng được chia thành 2 loại: Signature-based IDS: Signature-based IDS phát hiện xâm nhập dựa trên dấu hiệu của hành vi xâm nhập, thông qua phân tích lưu lượng mạng và nhật ký hệ thống. Kỹ thuật này đòi hỏi phải duy trì một cơ sở dữ liệu về các dấu hiệu xâm nhập (signature database), và cơ sở dữ liệu này phải được cập nhật thường xuyên mỗi khi có một hình thức hoặc kỹ thuật xâm nhập mới. Anomaly-based IDS: phát hiện xâm nhập bằng cách so sánh (mang tính thống kê) các hành vi hiện tại với hoạt động bình thường của hệ thống để phát hiện các bất thường (anomaly) có thể là dấu hiệu của xâm nhập. Ví dụ, trong điều kiện bình thường, lưu lượng trên một giao tiếp mạng của server là vào khỏang 25% băng thông cực đại của giao tiếp. Nếu tại một thời điểm nào đó, lưu lượng này đột ngột tăng lên đến 50% hoặc hơn nữa, thì có thể giả định rằng server đang bị tấn công DoS. Để hoạt động chính xác, các IDS loại này phải thực hiện một quá trình “học”, tức là giám sát hoạt động của hệ thống trong điều kiện bình thường để ghi nhận các thông số hoạt động, đây là cơ sở để phát hiện các bất thường về sau.

Xem thêm: Tải Game Sinh Tồn – Tải Về Game Sinh Tồn Miễn Phí

Một trong những phần mềm IDS phổ biến hiện nay là Snort. Đây là một sản phẩm NIDS mã nguồn mở với hệ thống signature database (được gọi là rule database) được cập nhật thường xuyên bởi nhiều thành viên trong cộng đồng Internet. Trong thực tế, IDS là một kỹ thuật mới so với firewall, tuy nhiên, cho đến thời điểm này, với sự phát triển khá mạnh mẽ của kỹ thuật tấn công thì IDS vẫn chưa thật sự chứng tỏ được tính hiệu quả của nó trong việc đảm bảo an toàn cho các hệ thống. Xu hướng hiện nay là chuyển dịch dần sang các hệ thống IPS có khả năng phát hiện và ngăn chặn một cách hiệu quả các cuộc tấn công mạng, đồng thời giảm thiểu thời gian chết và các chi phí ảnh hưởng đến hiệu quả hoạt động của mạng.

Chuyên mục: Hỏi Đáp