Bạn đang xem: Hardening là gì

Đây là 1 giai đoạn công việc trong chuỗi các công việc nhằm mục đích bảo vệ hệ thống. Nếu làm tốt giai đoạn này, tỷ lệ hệ thống của bạn gặp sự cố (cả từ bên ngoài hay bên trong gây ra) sẽ được giảm thiểu xuống mức rất thấp. Các dịch vụ/ứng dụng nội bộ hoạt động ko xung đột; tin tặc bên ngoài cũng ko dễ dàng tìm thấy “attack surface” (tạm dịch là “bề mặt tấn công”) để mà khai thác. Trong trường hợp có sự cố xảy ra, bạn sẽ nhanh chóng tìm ra nguyên nhân và cách ngăn chặn/khắc phục tạm thời; từ đó chuyên tâm cho việc khắc phục hoàn toàn sự cố và khôi phục hệ thống trở lại bình thường.

Về cụ thể, việc chuẩn hóa làm cứng các loại hệ thống, bạn có thể tìm thấy tài liệu chuẩn hóa ở website của CIS – Center of Internet Security. Tại đây, họ sẽ cung cấp cho bạn tài liệu chuẩn hóa cho từng hệ thống/thành phần cụ thể riêng. Các tài liệu này đã được xem là thước đo quy chuẩn chung của cả thế giới.

Trong bài viết này, tôi sẽ ko trình bày toàn bộ từng đề mục của tài liệu, mà mình chỉ trình bày KHÁI QUÁT NHỮNG GÌ CHUNG NHẤT mà chúng ta thật sự cần phải hiểu rõ vì sao cần phải làm như thế. Còn đi vào cụ thể, sách ở đó, ta mở ra mà xem; có vấn đề mới thì tự note lại phòng sau này gặp lại thì cứ thế mà làm. Ngoài ra, sẽ xuất hiện rất nhiều khái niệm mới, tôi cũng sẽ ko đi sâu vào giải thích từng khái niệm. Với những khái niệm quan trọng, kiểu j nó cũng được quan tâm và tôi cũng trình bày cụ thể vào những bài viết khác. Còn trong bài này, mục đích bạn cần đạt được là hiểu rõ: hardening là j, cần phải hardening những module lớn /nhỏ nào của Linux, vì sao phải hardening nó, hardening nó như thế nào.

Xin nhấn mạnh lại, bài viết chỉ trình bày KHÁI QUÁT, ko đi sâu vào cụ thể. Cũng như khi nói về phương pháp SOS (Sum of Squares) để chứng minh Bất đẳng thức, ta chỉ được trình bày thêm về các định lý để xử lý với các biểu thứcSA,SB,SC; còn việc làm sao để đưa về các biểu thức đó thì người dạy sẽ ko đi sâu. (hôm trước đi nhậu đang xạo vs các sếp thì ko hiểu sao tổ lái sang phương pháp SOS để chứng minh BĐT xong, nên giờ lấy luôn nó làm ví dụ).

Xem thêm: Memorial Day Là Ngày Gì – Memorial Day In Vietnamese

Điều đầu tiên cần làm là vô hiệu hóa các filesystems thông dụng. Việc vô hiệu hóa này sẽ giúp giảm “attack surface” cho hệ thống. Một số filesystems cần được vô hiệu hóa như: cramfs, freevxfs, iffs2, hfs, hfsplus, squashsf, udf, FAT.

Tiếp theo, cần phải phân vùng lại và chỉnh sửa các tùy chọn riêng cho những thư mục nhạy cảm như “/var”, “/tmp”, “/home”, “/dev”, và các thư mục con trong nó nếu cần thiết. Như tôi đã nói trong bài Linux tập 1, do các chức năng rất khoa học và chuyên biệt, nên các thư mục này rất nhạy cảm và cần nhận được sự quan tâm đặc biệt. Và đây chính là lúc ta cần làm điều đó; ngăn chặn các nguy cơ có thể thâm nhập, thỏa hiệp, khai thác từ những chức năng mà các thư mục này cung cấp.

Đầu tiên là họ các “temporary” là “/tmp” và “/var/tmp”; đây là những thư mục chứa các tệp tin tạm của hệ thống, và bất cứ “ai” (user, daemon, process, program, …) cũng đều có thể ghi dữ liệu vào vị trí này. Do đó, ta cần phải mount từng thư mục này vào 1 phân vùng riêng để tránh việc ghi đầy dữ liệu vào thư mục này sẽ làm cạn kiệt bộ nhớ hệ thống.Khi thực hiện mount, cần thêm tùy chọn “noexec” để ngăn chặn việc thực thi của bất kỳ tệp tin nào trong các thư mục này. Thêm vào đó, thêm tùy chọn “nodev” để ngăn chặn việc “ai đó” cố tình tạo ra các tệp tin thiết bị trong các thư mục này.Cần thêm tùy chọn “nosuid” khi mount để ngăn chặn việc thực thi hợp lệ một tệp tin nào đó trong “/tmp” bởi một user nào đó không tạo ra tệp tin thực thi đó.

Trong bài viết trước, mình đã trình bày về cơ chế hoạt động của giao thức trao chuyển khóa đối xứng Needham – Schroeder . Khóa đó là “khóa phiên”. Vậy “khóa” đó là cái j và được tạo ra như thế nào, độ phức tạp của việc phá giải cũng như ứng dụng của nó ở đâu? Vân vân và mây mây. Tất cả những điều đó sẽ được mình trình bày trong bài viết này. Bài viết này mình sẽ giới thiệu về Hệ mật mã khối. Sau đó sẽ trình bày thuật toán mã hóa kinh điển DES và các mở rộng của nó như 2-DES và 3-DES; kèm theo đó là ưu nhươc điểm cũng như cách thức tấn công để phá mã. Sau cùng mình sẽ nêu ra những ứng dụng của Hệ mã khối cũng như DES. Có lẽ ko có một chuyên ngành nào của Công nghệ thông tin mà sử dụng nhiều Toán như Lý thuyết Mật mã học trong An Toàn Thông Tin cả, mà lại toàn Toán khó mới đểu chứ! Đến bây giờ khi ngồi tự học Cryptography, mình mới thấy sức mạnh thật sự của môn Số Học hồi cấp 2. Hồi trước khi Sư Phụ dạy trên lớp, mình cũng đã thấy được sự bá đạo của các định

Chi tiết »

Vừa ngộ ra sự vi diệu của Padding Oracle Attack thì được tin crush hồi lớp 12 sắp cưới.

Xem thêm: Presale Là Gì – định Nghĩa, Ví Dụ, Giải Thích

Thứ Sáu, tháng 1 11, 2019

Biết viết từ đâu nhỉ! Đầu tiên là vài hôm trước, mình bắt đầu tìm hiểu về cảnh báo SSLv3 POODLE Attack. Trong quá trình đọc về POODLE, mình thấy có một kỹ thuật tấn công mới mà chưa được biết, có tên là Padding Oracle . Mình đọc qua qua thì thấy toàn Toán là Toán. Có vẻ phê; thế là quyết định dùng 2 hôm liền để tìm đọc hết gần như mọi thứ trên Google về “Padding Oracle Attack”. Đến ngày hôm nay, mình cuối cùng đã ngộ ra được sự vi diệu của Padding Oracle Attack. Như mọi tối thứ 6 cuối tuần, mình ngồi viết báo cáo công việc tự nghiên cứu trong tuần qua để gửi cho mentor. Vừa xong xuôi, mình vào facebook thì thấy trên bảng tin là crush hồi THPT đăng ảnh sắp cưới! ???? Thật sự là lâu lắm rồi chưa có cái j có thể làm mình bất ngờ đến mức như này! Chả biết có phải thật hay ko, nhưng mà thế quái nào 1 người luôn bình tĩnh – đôi khi hơi lâu la – (nhưng chưa bao giờ tạ nhé) – như mình đến mức thế này rồi mà còn thấy có j đó hơi mất kiểm soát 1 chút khi nhìn thấy tin này! Trước g

Chi tiết »

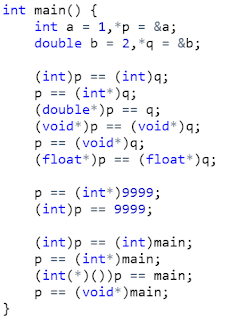

C++ Con trỏ (Pointer) toàn thư: Phần 4: Con trỏ “đa cấp”. Đánh nhau bằng con trỏ.

Thứ Hai, tháng 12 31, 2018

Ngày cuối cùng của năm 2018 rét vcđ. Buổi trưa bảo lên ngủ 20p rồi dậy thì thành ra nằm ì trong chăn đến 5hh30 pm mới thèm mò dậy! Thiện tai, thiện tai! ???? Năm nay trên thành phố quê mình tổ chức Carnaval cũng hoành tráng lắm, nhưng khổ cái là trời lạnh vãi, mò mẫm đi đâu; khổ tập 2 là ko có người yêu; nên thôi ngồi nhà viết nốt bài cuối cùng về Con trỏ mà không liên quan đến OOP. 2019 này kỷ niệm 100 năm ngày chấm dứt Thế chiến II; hi vọng sẽ có đủ sức khỏe để học đc nhiều nùi kiến thức hơn! ???? Quay trở lại seri Con trỏ, trong phần Dàn bài, mình đã trình bày: Phần 1: Căn bản về Con trỏ. Phần 2: Con trỏ với các cấu trúc dữ liệu căn bản. Phần 3: Con trỏ Hàm. Phần 4: Con trỏ “đa cấp”. Đánh nhau bằng con trỏ. Phần 5: Con trỏ “thông minh” dành cho Lập trình viên “thông minh”. Trong bài viết này, mình sẽ trình bày về Con trỏ “đa cấp” cũng như tất cả mọi lưu ý, mưu mẹo, lọc lừa và điểm nhấn quan trọng về Con trỏ từ đầu tới giờ. Đ

Chuyên mục: Hỏi Đáp