Sử dụng SSID kín đáo, không nên tin tưởng SSID ẩn

SSID (Service set identifier) là một trong những cài đặt mạng Wifi cơ bản nhất. Việc sử dụng SSID bất cẩn có thể gây nguy hại cho sự an toàn của mạng Wifi. Dùng những tên SSID quá phổ biến như “wireless” hoặc tên mặc định từ nhà cung cấp có thể khiến kẻ tấn công dễ dàng bẻ khóa chế độ cá nhân của bảo mật WPA hay WPA2 . Điều này là do thuật toán mã hóa kết hợp với SSID, và hacker sử dụng từ điển bẻ khóa mật khẩu với những tên SSID mặc định, phổ biến. Vì thế, sử dụng tên SSID mặc định hoặc quá phổ biến sẽ làm cho “công việc” của hacker trở nên dễ dàng hơn. (Tuy nhiên, lỗ hổng này không thể khai thác trên các mạng sử dụng chế độ Enterprise của bảo mật WPA, WPA2, một trong rất nhiều lợi ích của chế độ Enterprise).

Bạn đang xem: 802.1x là gì

Đặt tên SSID thông thường nhưng đừng thông dụng quá, đừng liên quan đến công tyMặc dù có thể đặt SSID theo một tiêu chí dễ nhớ như tên công ty, địa chỉ, số phòng, nhưng đây không phải là ý tưởng hay, nhất là khi công ty của bạn nằm trong cùng một tòa nhà với nhiều công ty khác hoặc ở gần các tòa nhà, mạng khác. Vì khi hacker tới gần địa điểm tòa nhà, chúng có thể nhanh chóng nhắm mục tiêu tới một mạng có định danh dễ hiểu nhất và cũng giúp chúng đoán được chúng sẽ có gì khi hack vào mạng này.Một trong những lời đồn về bảo mật mạng không dây là disable truyền phát SSID của các điểm truy cập sẽ giúp ẩn mạng của bạn hay ít nhất là tạo SSID an toàn khiến hacker khó phá. Tuy nhiên, cách này chỉ giúp gỡ bỏ SSID khỏi điểm truy cập. Nó vẫn có trong chứa yêu cầu 802.11 và trong một số trường hợp, nó còn có trong yêu cầu dò mạng và các gói trả lời. Do đó, một hacker hay kẻ nghe lén nào đó có thể dễ dàng và nhanh chóng phát hiện ra SSID ẩn – đặc biệt là ở mạng bận – với tính năng phân tích mạng không dây hợp pháp.Một số người tranh luận là tắt truyền phát SSID vẫn cung cấp thêm tầng bảo mật cho mạng, nhưng bạn cũng hãy nhớ luôn rằng nó có khả năng gây ra ảnh hưởng tiêu cực lên cấu hình và khả năng thực hiện của mạng. Bạn sẽ phải nhập thủ công SSID vào các thiết bị, tiếp đến là cấu hình thiết bị. Nó cũng có thể gây ra việc tăng những yêu cầu thăm dò và gói tin trả về, giảm lượng băng thông hiện có.

Đừng quên bảo mật vật lý

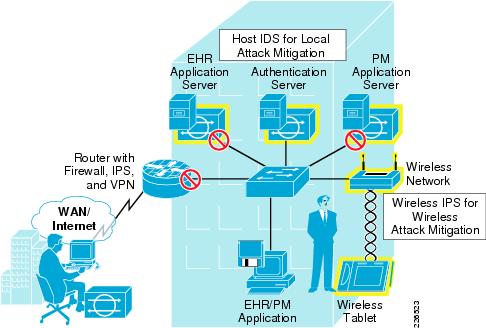

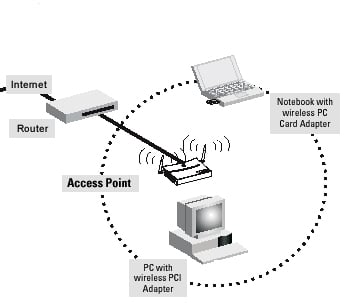

Dù bạn có trong tay phương thức mã hóa tốt nhất thì nó vẫn có thể tồn tại những lỗ hổng. An toàn về mặt vật lý là một trong những lỗ hổng như vậy. Hầu hết các điểm truy cập (Access point hay AP, sau đây sẽ gọi tắt là AP) có nút reset để khôi phục cài đặt mặc định, xóa bảo mật Wifi và cho phép bất kỳ ai kết nối vào mạng. Do đó, các AP được phân phối trong toàn bộ công ty của bạn cũng cần được bảo vệ (về mặt vật lý, kiểu như cho vào các hộp có khóa cẩn thận) để ngăn chặn kẻ gian. Hãy đảm bảo chỉ những người liên quan mới có thể chạm vào chúng, xem xét sử dụng các cơ chế khóa có sẵn của nhà cung cấp AP để hạn chế quyền truy cập vào các nút và cổng trên AP.Một mối quan tâm bảo mật vật lý khác với Wifi là khi ai đó thêm AP không được phép vào mạng, còn được gọi là “rogue AP” – AP giả mạo. Điều này có thể được thực hiện một cách chính đáng, ví như mở rộng vùng phủ sóng Wifi hoặc vì mục đích xấu của nhân viên (hay thậm chí là người ngoài công ty) đang muốn truy cập vào mạng. Để ngăn chặn những AP giả mạo này, hãy đảm bảo mọi cổng ethernet chưa sử dụng (cổng gắn trên tường hoặc cổng chờ) đều bị vô hiệu hóa. Bạn có thể loại bỏ các cổng, cáp mạng hoặc ngắn kết nối điện hoặc cáp mạng đó trên router, switch. Nếu muốn tăng cường bảo mật hơn hãy bật xác thực 802.1X ở phía cắm dây (nếu router hoặc switch hỗ trợ điều đó), khi đó, bất cứ thiết bị nào cắm vào cổng ethernet đều phải nhập thông tin xác thực đăng nhập để truy cập mạng.

Không nên sử dụng WEP, WPA/WPA2-PSK

Bảo mật WEP (wired equivalent privacy) từ lâu đã chết. Khả năng mã hóa của nó có thể dễ dàng và nhanh chóng bị phá vỡ bởi hầu hết các hacker không chuyên. Do vậy, bạn không nên sử dụng WEP một chút nào cả. Nếu đang sử dụng, hãy nâng cấp ngay lên WPA2 (Wi-Fi protected access) với chứng thực 802.1X. Nếu mới được cho một chiếc router wifi hoặc access point không hỗ trợ WPA2, hãy thử cập nhật firmware hoặc đơn giản nhất là thay thiết bị mới.Bẻ khóa mật khẩu Wifi WEP với Backtrack

Chế độ pre-shared key (PSK) của WPA và WPA2 không được bảo mật đối với môi trường doanh nghiệp cho lắm. Khi sử dụng chế độ này, cần phải điền key PSK cho mỗi thiết bị phát wifi. Do đó, key này cần được thay đổi mỗi lần một nhân viên rời khỏi công ty và khi một thiết bị phát bị mất hoặc bị trộm – những điều vẫn chưa thực sự được chú trọng với hầu hết các môi trường doanh nghiệp.

Sử dụng Enterprise WPA2 với xác thực 802.11X

Một trong những cơ chế bảo mật Wifi có lợi nhất mà bạn có thể triển khai chính là chế độ bảo mật Wifi của doanh nghiệp, vì nó xác thực từng người dùng riêng lẻ: Mọi người có thể có tên đăng nhập và mật khẩu Wifi riêng. Vì thế, nếu laptop hoặc thiết bị di động bị mất, đánh cắp hoặc nhân viên nghỉ việc ở công ty, thì bạn có thể thay đổi hoặc hủy bỏ đăng nhập của những thiết bị/người dùng cụ thể đó.(Ngược lại, ở chế độ bảo mật cá nhân, mọi người dùng chia sẻ cùng một mật khẩu Wifi, vì vậy khi thiết bị bị mất hoặc nhân viên nghỉ việc, bạn sẽ phải thay đổi mật khẩu trên mọi thiết bị – một công việc không hề đơn giản).Một ưu điểm lớn khác của chế độ Enterprise là mỗi người dùng được gán khóa mã hóa của riêng họ. Điều đó có nghĩa là người dùng chỉ có thể giải mã lưu lượng dữ liệu của riêng họ mà không thể rình mò traffic không dây của bất cứ ai khác.Để đặt các AP trong chế độ Enterprise, trước tiên bạn cần thiết lập server RADIUS. Server này cho phép xác thực người dùng và kết nối đến (hoặc lưu) cơ sở dữ liệu hay thư mục (như Active Directory) chứa tên và mật khẩu của mọi người.Ví dụ về cách cấu hình AP với IP, cổng và secret của máy chủ RADIUSBạn có thể triển khai một server RADIUS độc lập nếu các server khác (như Windows Server) của bạn có cung cấp tính năng này. Nếu không, hãy cân nhắc sử dụng các dịch vụ RADIUS trên mây, hoặc được lưu trữ trên máy chủ của bên thứ ba. Một số AP không dây hoặc trình điều khiển có tích hợp server RADIUS cơ bản, nhưng hiệu năng, tính năng của dạng server này bị giới hạn, khiến chúng chỉ phù hợp cho các mạng nhỏ.Các chuẩn WiFi – 802.11b, 802.11a, 802.11g, 802.11n và 802.11ac

Bảo mật các cài đặt 802.1X trên máy khách

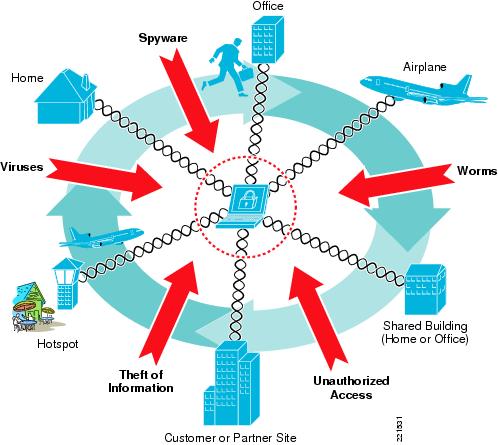

Giống như các công nghệ bảo mật khác, chế độ Enterprise vẫn có lỗ hổng bảo mật. Một trong số đó là những cuộc tấn công trung gian (man-in-the-middle), với các hacker bán chuyên. Họ có thể thiết lập mạng Wifi giả với SSID giống hoặc tương tự như mạng mà họ đang cố giả mạo, khi laptop hoặc thiết bị của bạn kết nối tới mạng giả này, máy chủ RADIUS giả mạo sẽ ghi lại những thông tin xác thực đăng nhập. Sau đó, hacker có thể sử dụng thông tin xác thực đăng nhập đó để kết nối với mạng Wifi thật.Một cách để ngăn chặn những cuộc tấn công với xác thực 802.1X kiểu này là sử dụng xác thực máy chủ trên máy khách. Khi xác thực máy chủ được bật trên máy khách, máy khách sẽ không chuyển thông tin xác thực đăng nhập Wifi của bạn cho máy chủ RADIUS cho đến khi nó xác nhận rằng nó đang kết nối đến đúng máy chủ hợp pháp. Khả năng và yêu cầu xác thực máy chủ chính xác mà bạn có thể thiết lập cho các máy khách sẽ tùy thuộc vào thiết bị hoặc hệ điều hành mà máy khách đang chạy.Ví như trong Windows, bạn có thể nhập tên miền của máy chủ hợp pháp, chọn tổ chức phát hành chứng chỉ của máy chủ, bật tùy chọn không cho phép bất cứ máy chủ mới nào hoặc tổ chức phát hành chứng chỉ mới nào. Vì thế, dù kẻ xấu có thiết lập mạng Wifi và máy chủ RADIUS giả mạo, còn bạn đang cố gắng đăng nhập vào mạng giả đó Windows cũng sẽ ngăn bạn kết nối.Tính năng xác thực máy chủ 802.1X trên Windows khi thiết lập các cài đặt EAP của kết nối Wifi

Nên sử dụng hệ thống ngăn chặn xâm nhập trái phép vào mạng không dây, phát hiện AP giả

Đến đây, chúng ta đã để cập đến 2 trong số 3 kịch bản xâm nhập trái phép vào mạng không dây: Một là kẻ tấn công thiết lập mạng Wifi và máy chủ RADIUS giả, hai là thiết lập lại AP về cài đặt mặc định. Và kịch bản thứ 3 là ai đó có thể cắm AP riêng của họ vào mạng.Những AP không được phép này có thể tồn tại trong thời gian dài mà các nhân viên IT không hề hay biết nếu không có biện pháp bảo vệ thích hợp. Do đó, bạn nên bật tất cả những tính năng phát hiện lừa đảo mà AP hoặc bộ điều khiển không dây của bạn cung cấp. Phương pháp phát hiện và chức năng của chúng có thể không giống nhau, nhưng ít nhất, hầu hết chúng sẽ quét sóng vô tuyến định kỳ và gửi cho bạn cảnh báo nếu phát hiện AP mới trong phạm vi của các AP hợp pháp.Để tăng cường khả năng phát hiện, một số nhà cung cấp AP còn tích hợp sẵn hệ thống phát hiện không dây (WIDS) hoặc hệ thống bảo vệ xâm nhập (WIPS). Chúng có thể cảm nhận được những cuộc tấn công vào mạng không dây cũng như những hoạt động đáng ngờ từ AP giả mạo như: Các yêu cầu xác thực không đúng (erroneous de-authentication request), yêu cầu liên kết sai (mis-association request) và giả mạo địa chỉ MAC.

Xem thêm: Jailbreak Là Gì – Có Nên Jailbreak Cho Iphone, Ipad

Hơn nữa, WIPS cung cấp sự bảo vệ nhiều hơn hệ thống WIDS (chỉ phát hiện), thậm chí WIPS có thể tự động thực hiện một số biện pháp đối phó như ngắt kết nối, chặn máy khách nghi ngờ để bảo vệ mạng đang bị tấn công.Nếu AP của bạn không có tính năng phát hiện AP giả mạo hay không được tích hợp WIPS thích hợp thì hãy xem xét giải pháp từ bên thứ ba. Một số công ty như 7SIGNAL, Cape Networks và NetBeez cung cấp giải pháp dựa trên cảm biến, có thể giám sát cả hiệu suất Wifi và các vấn đề bảo mật.

Nên triển khai NAP hoặc NAC

Ngoài việc sử dụng 802.11i và WIPS, bạn nên cân nhắc tới việc triển khai giải pháp Network Access Protection (NAP – bảo vệ truy cập mạng) hoặc Network Access Control (NAC – quản lý truy cập mạng). Chúng sẽ cung cấp thêm khả năng quản lý truy cập mạng, dựa vào nhận dạng thiết bị với các policy đã được đặt trước. Chúng cũng bao gồm một chức năng để cách ly những thiết bị có vấn đề và sửa chữa để thiết bị có thể nhanh chóng quay trở lại làm việc.Một số giải pháp NAC có khả năng bao gồm chức năng dò tìm và ngăn chặn xâm nhập vào mạng, nhưng bạn sẽ phải kiểm tra xem nó có cung cấp khả năng chuyên biệt về bảo vệ mạng không dây hay không.Nếu đang chạy Windows Server 2008 trở lên và Windows Vista/7 đối với thiết bị, bạn có thể sử dụng chức năng NAP của Microsoft. Nếu không, hãy tìm tới những giải pháp do bên thứ 3 cung cấp, ví như PacketFence.

Không nên tin tưởng lọc địa chỉ MAC

Lời đồn khác về bảo mật mạng không dây là kích hoạt tính năng lọc địa chỉ MAC sẽ giúp có thêm được một tầng bảo mật, quản lý các ứng dụng kết nối với mạng. Điều này có đôi chút chính xác, nhưng hãy nhớ rằng hacker có thể dễ dàng theo dõi mạng của bạn để lấy địa chỉ MAC hợp pháp, sau đó chúng sẽ thay đổi địa chỉ Mac cho máy của chúng.

Do vậy, bạn không nên triển khai khả năng lọc địa chỉ MAC với suy nghĩ chúng sẽ giúp ích cho bảo mật của mình, nhưng có thể là một cách quản lý các thiết bị, máy tính người dùng cuối mang đến công ty và kết nối với mạng. Bạn cũng nên chú ý tới những vấn đề quản lý có khả năng nảy sinh để giữ cho danh sách MAC luôn được cập nhật.

Nên hạn chế người dùng SSID có thể kết nối

Rất nhiều nhân viên quản trị mạng đã bỏ qua một nguy cơ có vẻ như đơn giản nhưng lại có độ nguy hiểm cao: người dùng nhận thức được hoặc không nhận thức được việc kết nối tới mạng không dây của hàng xóm hoặc điểm truy cập không rõ ràng, mở ra cơ hội xâm nhập vào máy cho hacker. Tuy nhiên, lọc SSID là một cách có khả năng ngăn chặn được việc này. Ví dụ, trong Windows Vista (hay các phiên bản cao hơn), bạn có thể sử dụng lệnh netsh wlan để thêm bộ lọc vào những người dùng SSID muốn xem và kết nối. Đối với máy tính để bàn, bạn có thể từ chối tất cả các SSID ngoại trừ mạng của công ty. Đối với máy xách tay, nhân viên IT chỉ có khả năng từ chối SSID của mạng hàng xóm, cho phép chúng vẫn kết nối với điểm truy cập hay mạng gia đình.

Xem thêm: Download Game Vice City Mien Phi, Download Gta

Đừng quên bảo vệ các thiết bị di động

Các mối lo ngại về bảo mật mạng không dây không chỉ dừng ở đây. Người dùng sở hữu smartphone, máy xách tay và máy tính bảng có thể được bảo vệ ngay tại chỗ. Tuy nhiên, khi họ kết nối với các điểm truy cập Wi-Fi miễn phí hoặc kết nối với router không dây gia đình thì sao? Bạn nên đảm bảo rằng các kết nối mạng Wi-Fi khác cũng được bảo mật nhằm ngăn chặn xâm nhập trái phép hoặc hacker nghe lén.

ERP là gì? Làm sao để bảo mật thông tin Google từ vụ tấn công Google Docs? Cách bảo mật mạng không dây trong gia đình bạn Thiết bị phát sóng WiFi cực mạnh cho doanh nghiệp Cách truy cập WiFi phủ sóng miễn phí; trên cả nước Ba bước bảo mật ngăn các nhà cung cấp Internet theo dấu bạn

Chuyên mục: Hỏi Đáp