Có một thực tế là rất nhiều doanh nghiệp đang sử dụng các phần mềm nói chung một cách bất hợp pháp thông qua việc tải xuống các phần mềm bẻ khóa của các phiên bản thương mại. Việc này đã vô tình đặt các máy tính đó và toàn bộ các dữ liệu của doanh nghiệp vào một rủi ro đáng kể.

Đang xem: Những nguy cơ có thể gặp phải khi sử dụng phần mềm crack

Ở đây có thể kể đến 2 nhóm rủi ro mà doanh nghiệp có thể gặp phải bao gồm:

Rủi ro pháp lý khi có các đợt thanh tra từ các cơ quan bảo vệ sở hữu trí tuệ.Rủi ro về bảo mật thông tin và tính ổn định của hệ thống.

Tham khảo thêm bài viết:Chiến dịch “Xóa bỏ phần mềm trái phép” tại Việt Nam

Tôi sẽ cùng bạn phân tích các rủi ro trên trong bài viết này. Nhưng trước hết, thế nào là một phần mềm bẻ khóa?

Nội dung bài viết

Thế nào là phần mềm bẻ khóa bất hợp pháp?

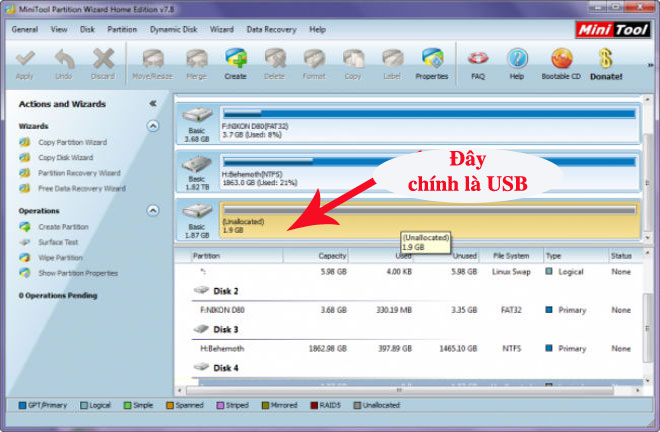

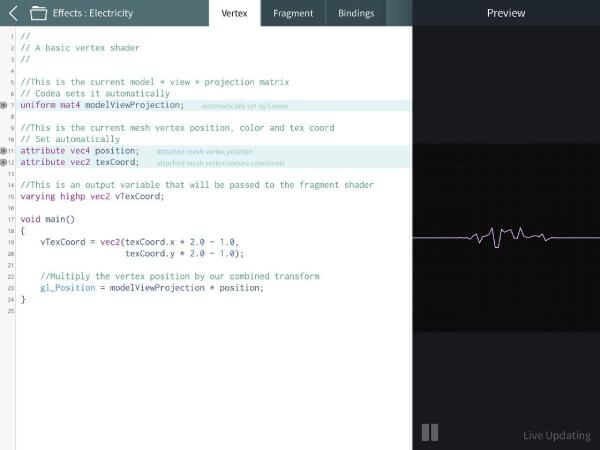

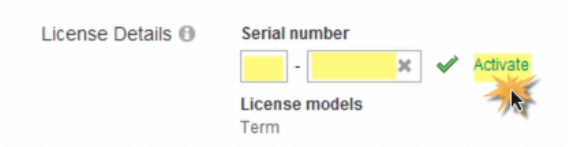

Các phần mềm thương mại có tính phí đều có các cách để kiểm soát việc phân phối bản quyền (license),qua user-namedhoặc serial number ( đối với các phần mềm của Autodesk hiện tại đã chuyển qua dạng user-named ). Các phiên bản phần mềmbẻ khóa được sinh ra có nhiệm vụ là vô hiệu hóa hoặc đánh lừa các hệ thống kiểm tra bản quyền này.

Tất nhiên người dùng thông thường sẽ không thể tự bẻ khóa các phần mềm thương mại được, họ sẽ phải tải các phần mềm này từ nhiều nguồn khác nhau và làm theo các bước hướng dẫn để bẻ khóa và sử dụng. Các phiên bản bẻ khóa được tạo ra và chia sẻ bởi các cá nhân hoặc các nhóm chuyên thực hiện công việc nàytrên nhiều kênh khác nhau, và đa số phần mềm thương mại nào cũng có bản bẻkhóa.

Rủi ro pháp lý từ các cơ quan có thẩm quyền

Tại các quốc gia đều có các cơ quan có nhiệm vụ bảo vệ quyền sở hữu trí tuệ, các cơ quan này làm việc chặt chẽ với các hãng sản xuất phần mềm. Đặc biệt thời gian gần đây tại Việt Nam, việc kiểm soát bản quyền đang dần trở nên gắt gao hơn. Những đơn vị này sẽ có danh sách các công ty đang trong diện “cần được kiểm tra”, và họ sẽ xuống trực tiếp các doanh nghiệp và tiến hành làm các bước:

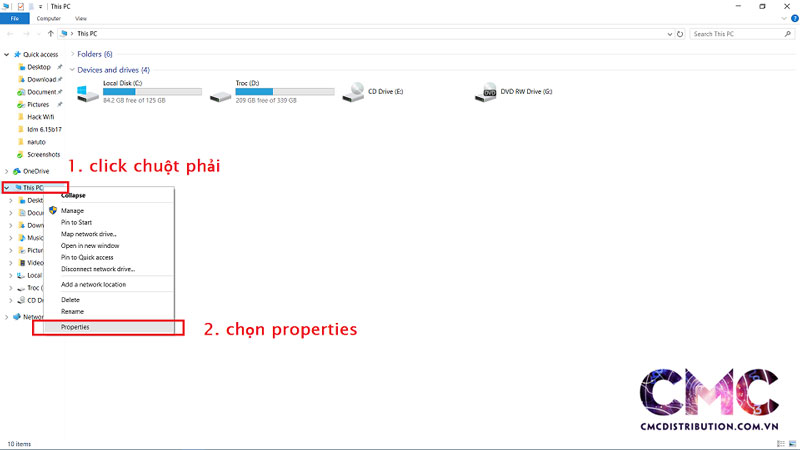

Kiểm tra giấy tờ sở hữucác phần mềm mà doanh nghiệp đã mua.Nếu có nghi ngờ, các đơn vị này có quyền niêm phong máy tính.Cài các phần mềm đặc biệt để quét và kiểm tra các phần mềm đã được cài (kể cả khi bạn đã xóa).Tra cứu các sản phẩm (ví dụ: bản vẽ) được tạo ra bởi phần mềm và xem chúng được tạo ra bởi phần mềm nào.Nếu phát hiện vi phạm bạn sẽ bị buộc phải mua các phần mềm mình đã sử dụng bất hợp pháp đồng thời phải đóng một khoản phí phạt không hề nhỏ.

Vậy làm sao bạn biết được doanh nghiệp của mình có nằm trong diện “cần được kiểm tra không”?Về cơ bản mà nói, các doanh nghiệp sẽ luôn ở trong tình trạng chờ kiểm tra vì 2 lý do sau:

Từ các sản phẩm mà doanh nghiệp đã tạo ra, các hình ảnh marketing sản phẩmcủa doanh nghiệp mà cơ quan bản quyền hoặc hãng phần mềm có thể đưa doanh nghiệp vào diện nghi ngờ. Vì trong thời đại hiện tại, khó một doanh nghiệp sản xuất hay xây dựng nào không sử dụng phần mềm hỗ trợ trong công việc.Các hãng phần mềm thương mạiđều đến từ các quốc gia phát triển, nhiều con người tài năng được tập hợp để lập trình nên các phần mềm này và việc qua mặt họ không đơn giản chỉ là vài cú click chuột để bẻ khóa. Bạn có thể hiểu rằng một phần các doanh nghiệp này để việc bẻ khóa được diễn ra và nó giúp cho việc phổ biến phần mềm của họ dễ dàng hơn. Không ai biết được trong hàng tỷ dòng code,các hãng có cài đặt trong đóviệc phát hiện các phần mềm đang được chạy; so sánh nó với danh sách đã bán, từ đó truy ra các đơn vị sử dụng không chính thống; và họ sẽ làm việc với cơ quan tại nhà nước sở tạiđể chắc rằng bạn sẽ mua phần mềm của họ?

Rủi ro về bảo mật thông tin và tính ổn định của hệ thống

Như đã đề cập ở trên, các phiên bản bẻ khóa phần mềm được tạo ra bởi các cá nhân và tổ chức nào đó, và bạn cũng có thể nhận ra rằng nếu các đơn vị này đủ hiểu biết để bẻ khóa một phần mềm thương mại thì họ cũng có thể dễ dàng thay đổi và bổ sung mã vào những vị trí khác của phần mềm. Và việc thay đổi này sẽ có nhiều mục đích khác nhau – tất nhiên không ai lại đi làm những công việc miễn phí cả, nhất là việc tạo ra các phiên bản bẻ khóa này không hề đơn giản nhưng bạn lại thấy chúng rất nhiều, và được chia sẻ tràn lan trên mạng.

Xem thêm: Cách Từ Chối Khách Hàng Tăng Khả Năng Chốt Sale, 20 Kỹ Năng Vượt Qua Sự Từ Chối Của Khách Hàng

Các nhóm tạo các những bản bẻ khóa có thể đến từ các tập đoàn tội phạm mạng được tài trợ tốt hoặc các tổ chức phức tạp khó hình dung được. Vậy một phần mềm bẻ khóa có thể làm được những gì?

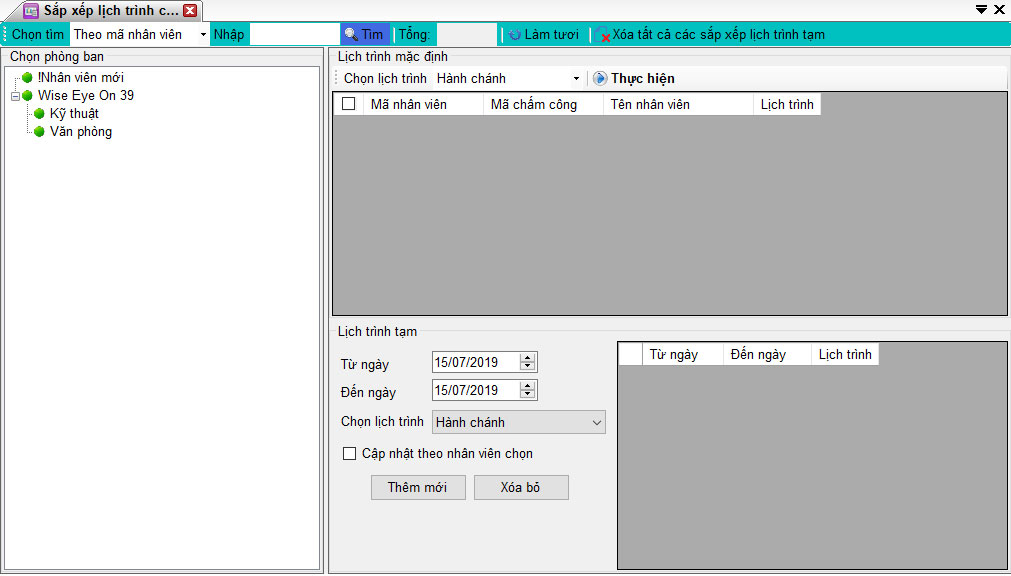

Cài đặt keylogger để thu thật tài khoản, mật khẩu, bất cứ thứ gì mà bạn nhập liệu vào máy tính (rủi ro thất thoát các tài khoản phục vụ doanh nghiệp, mạng xã hội hay thẻ tín dụng,…).Cài đặt một back door để truy cập và cài những ứng dụng đặt biệt để sử dụng máy tính của bạn cho các hoạt động thu lợi hoặc bất hợp pháp (chẳng hạn có một thời gian một số người bị lợi dụng cho việc cày tiền ảongay trên máy tính của họ).Sử dụng máy tính của bạn như một công cụ lưu trữ (các tập tin được ẩn đi) để chứa các tài liệu bất hợp pháp.

Một rủi ro khác cũng có thể kể đến là việc bị thất thoát tài sản trí tuệ của doanh nghiệp hoặc bị khóa dữ liệu và tống tiền.

Các bản thiết kế của bạn có thể bị rao bán một cách công khai.Các sáng chế hoặc bí mật công ty có thể bị đánh cắp.Đôi khi doanh nghiệp của bạn đủ lớn và thông tin đủ giá trị để bị rò rỉ và bán cho các đối thủ.Một máy tính bị truy cập có thể dẫn đường cho cả hệ thống mạng doanh nghiệp bị kiểm soát.Dữ liệu của máy tính có thể bị mã hóa, khóa lại và kèm theo đó là một thông tin đòi tiền chuộc để mở khóa.

Nếu bạn có theo dõi tin tức sẽ thấy rằng tần suất của các loại tấn công này ngày một tăng lên đáng kể. Việc nhúng các phần mềm độc hại như virus, malware vào các phiên bản bẻ khóa cũng được chỉnh sửa và bổ sung, vì các phiên bản đã bẻ khóa sẽ không thể sử dụng cập nhật từ hãng mà bạn phải tải một cách thủ công các bản bẻ khóa mới cho từng bản cập nhật.

Xem thêm: Làm Cách Xóa Trò Chơi Nhanh Trên Facebook, Hướng Dẫn Gỡ, Loại Bỏ Ứng Dụng Trên Facebook

Cũng phải đề cập đến việc đôi khi các bản bẻ khóa sẽ khiến phần mềm hoạt động không được ổn định và gây thất thoát, hư hỏng dữ liệu.